Berita zero-day exploit pada operating system dari Apple masih hangat di dunia keamanan siber. Citizen lab telah berhasil menemukan dan melaporkan semua kerentanan itu kepada Apple. Dan ternyata, mereka pun sudah berhasil mengidentifikasi satu korban akibat dari kerentanan tersebut. Yaitu Ahmed Eltantawy, seorang politisi Mesir yang pertengahan tahun ini menyatakan keinginan untuk maju dalam ajang pilpres. Berawal dari kecurigaan akan keamanan dari iPhone miliknya, Ahmed menghubungi Citizen Lab untuk melakukan analisa forensik.

Hasilnya, antara bulan Mei-September 2023, Ahmed telah menjadi target serangan spyware Predator. Sekedar informasi, Predator adalah spyware khusus smartphone yang dikembangkan oleh Cytrox, perusahaan berbasis di Skopje, Macedonia yang kemudian di akuisisi perusahaan Israel, Intellexa. Spyware ini mempunyai kemampuan menginfeksi tanpa perlu interaksi dari pengguna (zero-click exploit) dan juga fitur mengakses fungsi penting dari sebuah smartphone. Bisa dibilang, Predator ini adalah saingannya Pegasus, spyware mumpuni milik NSO Group yang menargetkan figur-figur high-profile.

Serangan Dengan Berbagai Macam Cara

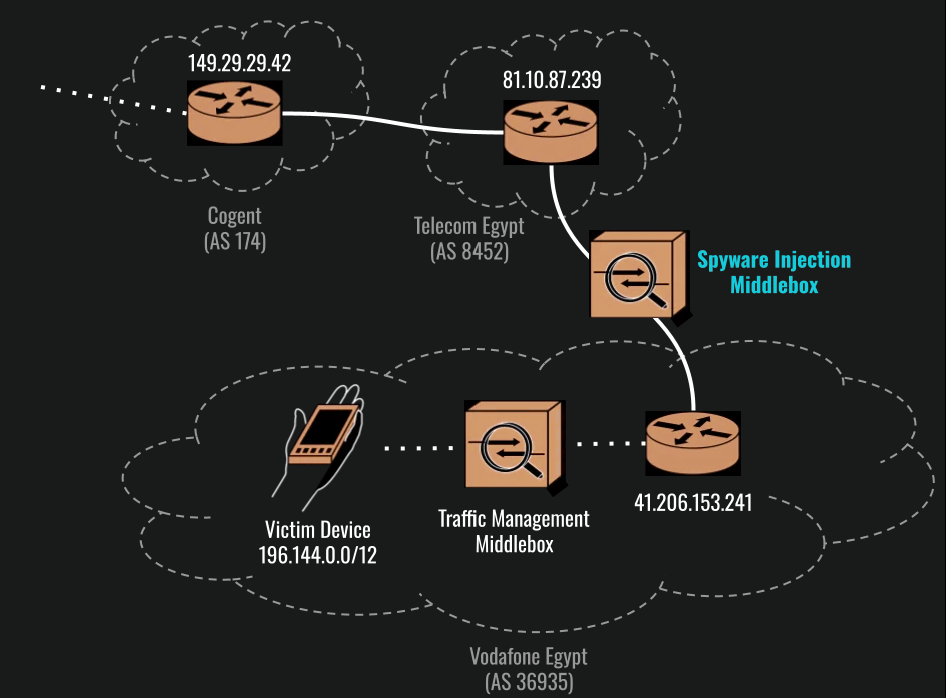

Pada bulan Agustus-September, ketika Ahmed mengakses beberapa unsecure websites (non-HTTPS), ternyata secara diam-diam melalui network injection, diarahkan ke website lain yang mengarah ke instalasi Predator. Setelah dianalisa lebih jauh, injection dilakukan di jaringan telepon seluler lokal Mesir.

Tehnik network injection yang dilakukan sangatlah berbeda dari yang biasa dilakukan. Penjelasan mendetail dapat dibaca di artikel Citizen Lab.

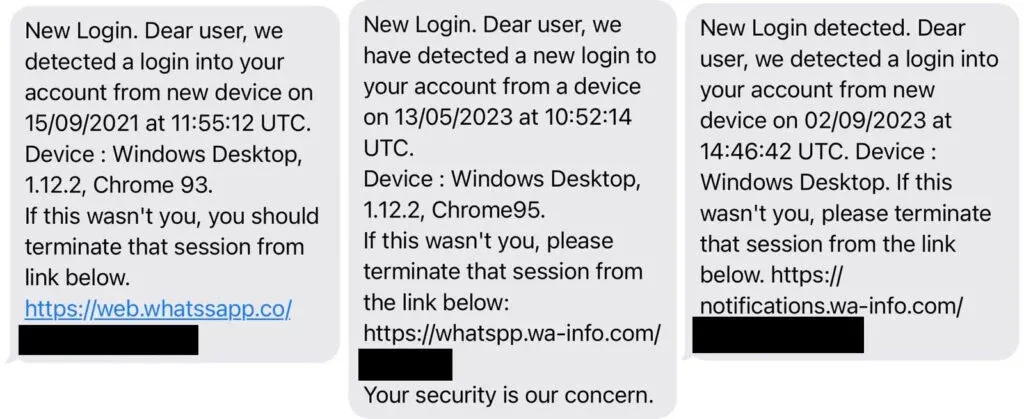

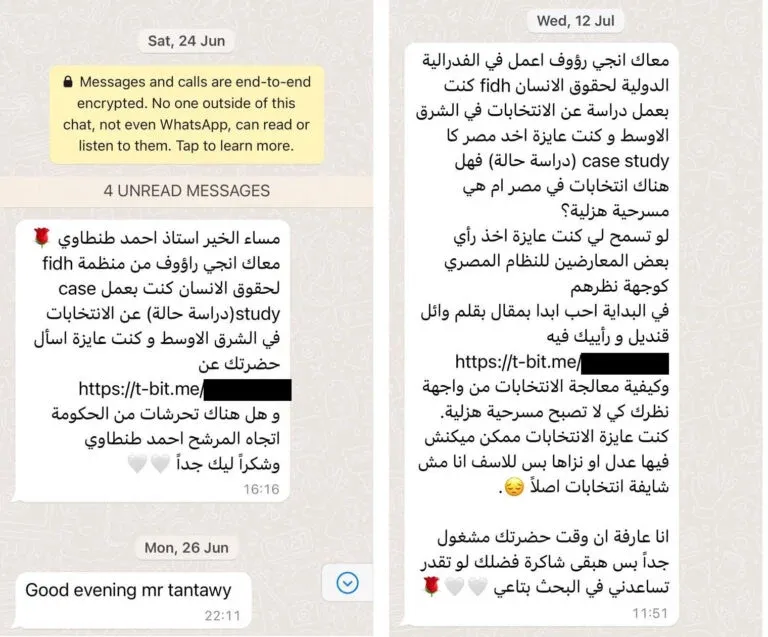

Selain berusaha menginfeksi melalui website, Ahmed menerima beberapa pesan SMS yang seakan-akan dikirim oleh admin WhatsApp, berisi informasi sesi login baru serta link untuk membatalkan login. Apabila Ahmed mengklik link tersebut, spyware Predator akan lansung terinstal. Dan pada kenyataannya, Predator benar-benar terinstall hanya dalam 2.5 menit sejak Ahmed menerima pesan bertanggal 15 September 2021. Kemungkinan besar, Ahmed membuka link dari pesan SMS. Yang cukup menarik, link tersebut tidak memiliki rekam jejak dari spyware Predator. Kemungkinan besar serangan melalui SMS ini pesanan khusus untuk menargetkan Ahmed.

Pesan WhatsApp berisi link yang memiliki rekam jejak predator juga diterima Ahmed di bulan Juni-Juli 2023. Isi pesannya untuk permintaan interview disertakan link ke berita yang sedang viral. Syukurnya, pesan WhatsApp tersebut masih berstatus unread, berarti Ahmed tidak membuka link yang ada di pesan tersebut.

Dari kasus ini, kita bisa melihat berbagai macam cara dilakukan dalam serangan siber. Beberapa cara mengharuskan korban untuk membuka link. Tapi dengan network injection, cukup dengan membuka website yang non-HTTPS, spyware lansung terinstall di perangkat korban.

Ahmed Eltantawy menambah list figur high profile yang terinfeksi spyware Predator. Entah ada berapa banyak lagi yang belum terdeteksi, jangan-jangan sudah ada yang menjadi korban di Indonesia?