Di dunia keamanan siber ada istilah zero-click yang maksudnya adalah sebuah jenis serangan tanpa memerlukan peran serta dari korban. Pada umumnya serangan siber menggunakan tehnik phishing ataupun social engineering dimana si korban diarahkan untuk melakukan aksi tertentu seperti membuka file atau mengklik tautan agar membuka "jalan" untuk menginstal malware. Tapi pada Zero-click cukup dengan memanfaatkan kerentanan sebuah perangkat untuk melakukan serangan. Jadi malware sudah dapat terinstal tanpa korban harus untuk mengklik tautan atau membuka file. Itu sebabnya zero-click ini sangat berbahaya dan sulit terdeteksi oleh antivirus/antimalware biasa.

Menciptakan eksploitasi zero-click butuh pengetahuan yang sangat mendalam dan juga modal yang besar karena tidaklah mudah untuk menemukan kerentanan pada aplikasi yang belum pernah diketahui oleh pihak manapun, termasuk oleh pengembang dari aplikasi itu sendiri. Kerentanan ini biasa dinamakan zero-day. Seperti artikel ITSec Buzz sebelumnya, banyak pihak yang ingin membeli zero-day dengan harga mahal, terutama zero-day pada aplikasi yang populer dipakai oleh banyak orang.

Karena modal yang sangat tinggi untuk menciptakan zero-click, target dari serangan siber ini biasanya orang high-profile yang memiliki informasi berharga, seperti politisi, jurnalis, aktivis dan lainnya ataupun organisasi seperti pemerintah, perusahaan besar dan militer. Ditengah situasi politik yang memanas seperti perang di Ukraina ataupun Pemilu, serangan zero-click sangatlah marak dengan tujuan spionase. Di artikel kami lainnya, kami menceritakan bagaimana seorang politisi, kandidat calon presiden di Mesir terkena serangan zero-click yang kemungkinan besar dilakukan oleh lawan politiknya.

Pegasus dan Predator

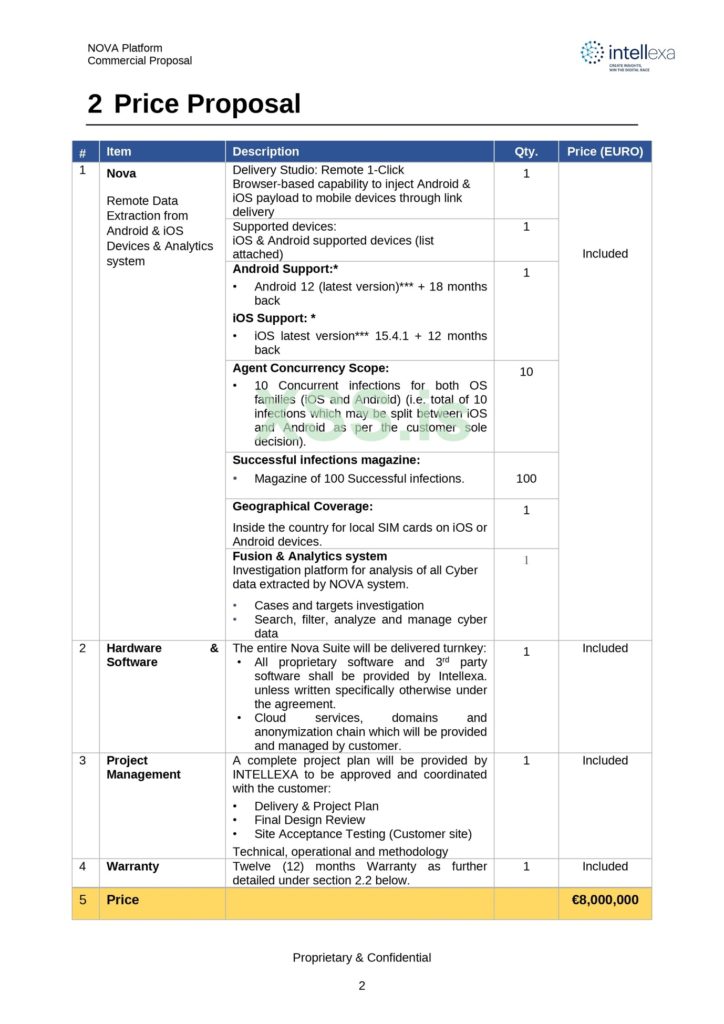

Dua eksploitasi zero-click yang paling terkenal adalah aplikasi yang dinamakan Pegasus dan Predator dari Israel yang memanfaatkan kerentanan pada Android dan iOS untuk melancarkan serangan. Dua aplikasi ini banyak dipakai oleh pemerintah negara dengan alasan untuk memata-matai pelaku kejahatan sebagai upaya penegakan hukum. Tapi pada praktiknya, disalahgunakan dengan menargetkan kepada pihak oposisi pemerintah dan juga para aktivis hingga menimbulkan isu hak asasi manusia. Kedua aplikasi ini konon tidaklah murah, bisa mencapai $10juta.

Contoh kasus serangan kedua aplikasi ini bisa dilihat dari kasus serangan siber pada pegawai dari Kaspersky dengan cara mengirim attachment melalu pesan iMessage pada iPhone. Dengan memanfaatkan kerentaann pada iMessage, attachment itu dapat dibuka dan menjalankan skrip berbahaya tanpa harus menunggu si korban membuka pesan tersebut.

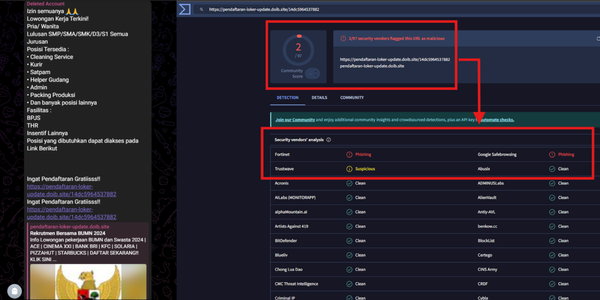

Satu contoh lain yang lebih canggih adalah ketika penyerang memanfaatkan kerentanan pada Safari dan Chrome, menunggu sampai korban mengakses situs web melalui http lalu mengalihkan traffic ke sebuah situs yang terinfeksi oleh skrip berbahaya. Begitu situs itu terbuka, skrip lansung dijalankan dengan otomatis, menginstal malware tanpa sepengetahuan korban.

Deteksi dan Mitigasi

Secara realistis, mendeteksi sebuah perangkat terkena serangan zero-click tidaklah mudah. Citizen Lab pernah mempublikasikan sebuah aplikasi untuk mendeteksi serangan Pegasus berdasarkan data serangan yang mereka miliki. Tapi bukan tidak mungkin bagi developer Pegasus untuk merubah pola serangan untuk menghindari deteksi. Satu cara yang paling mungkin adalah memonitor lalu lintas jaringan dari/ke perangkat tersebut tapi biasanya fasilitas untuk monitor lalu lintas jaringan hanya ada pada perusahaan, bukan individu.

Bagi individu, ada beberapa cara untuk meminimalisir serangan zero-click.

- Memastikan semua aplikasi dan OS terupdate.

- Melakukan restart secara reguler.

- Bagi pengguna iPhone, gunakan Lockdown Mode.

- Instal aplikasi Endpoint Security.