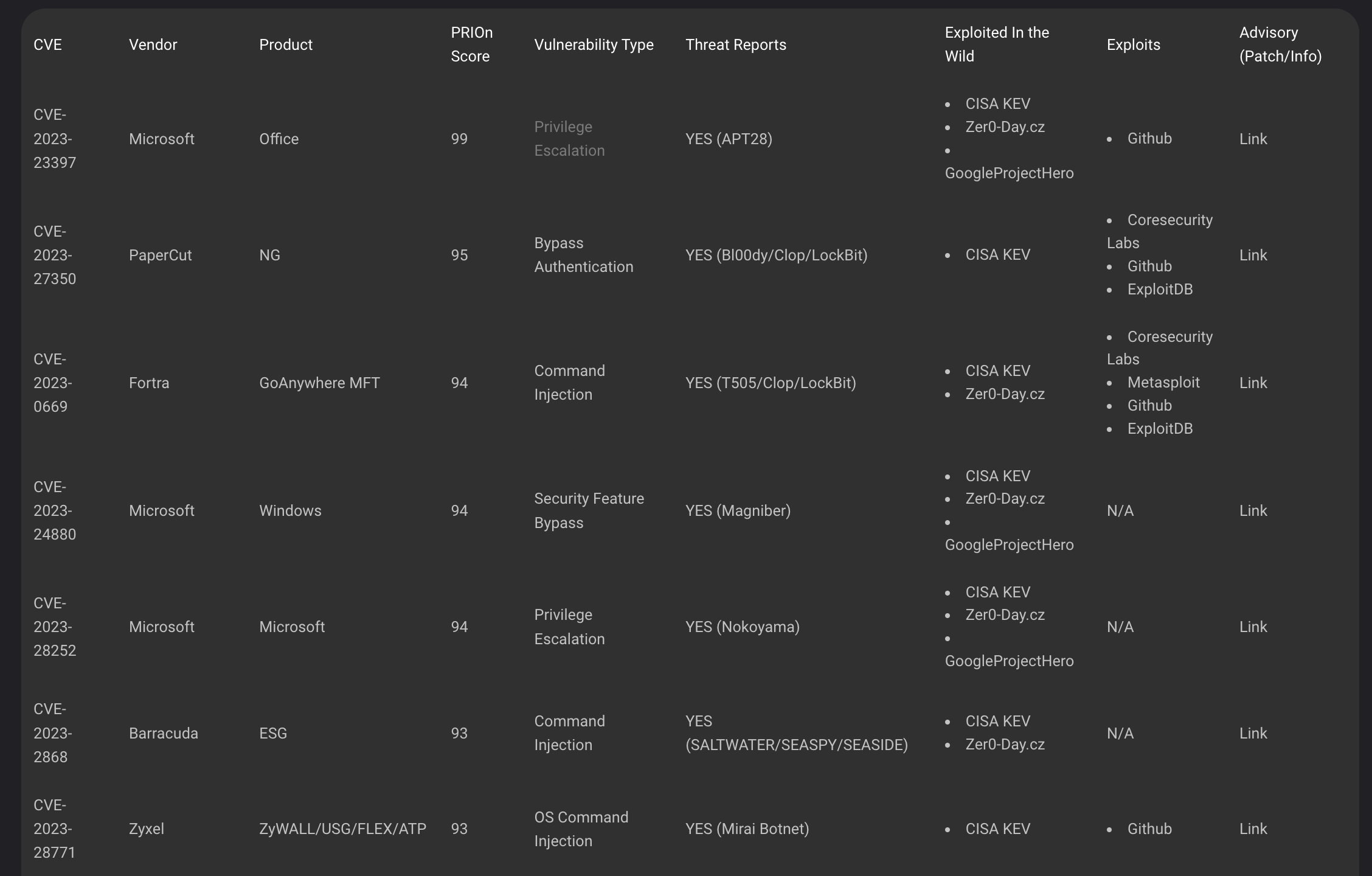

Dalam publikasi yang dirilis oleh perusahaan PRIOn terkait tren kerentanan dan ancaman tahun 2023, terdapat total 44 kerentanan dengan kategori sebagai berikut:

- 21 kerentanan perlu segera ditambal (patch) dengan skor 100-85

- 15 kerentanan mendapatkan rekomendasi harus di-patch (skor 84-75)

- dan sebanyak 8 kerentanan sebaiknya di-patch (skor 74-60)

PRIOn merupakan perusahaan keamanan siber dari Athena yang mengembangkan teknologi prioritisasi kerentanan dimana mereka melakukan analisa terhadap berbagai macam kerentanan aplikasi hingga kemudian mengeluarkan rekomendasi secara berkala terkait aplikasi mana saja yang lebih diutamakan untuk ditambal. Prioritisasi yang dilakukan oleh mesin merupakan salah satu fitur yang mutlak dibutuhkan oleh sebuah sistem manajemen kerentanan saat ini.

Parameter-parameter yang dijadikan acuan pertimbangan dan kalkulasi dalam rangka memprioritaskan kerentanan diantaranya:

- CVE: Nilai common vulnerability and exposure

- Vendor: Vendor pembuat aplikasi

- Product: Nama atau jenis produk aplikasi

- PRIOn Score: Skor perhitungan khusus milik PRIOn

- Vulnerability Type: Tipe kerentanan

- Threat Reports: Apakah sudah ada informasi laporan ancaman siber yang memanfaatkan kerentanan tersebut

- Exploited in the Wild: Apakah kerentanan tersebut diketahui sudah dieksploitasi

- Available exploits: Apakah eksploitnya tersedia? Apakah tersedia secara bebas atau harus beli?

- Advisory (Patch/Info): Informasi detail terkait kerentanan berikut berikut cara penambalannya

Analogi mudahnya, ketika suatu kerentanan sudah dieksploitasi didunia maya (artinya eksploitnya sudah tersedia) dan secara masal maka tingkat resikonya semakin tinggi (lebih prioritas), apalagi jika aplikasi yang ditargetkan merupakan aplikasi yang banyak dipergunakan oleh masyarakat seperti produk Office dari Microsoft dimana dampak kerusakannya akan dialami oleh lebih banyak pengguna, maka kerentanan tersebut akan menjadi prioritas untuk segera ditambal.

Berikut ini kesimpulan dari hasil tren kerentanan tahun 2023 menurut PRIOn:

- Kerentanan CVE-2023 23397 adalah salah satu yang paling berbahaya di Q1 2020, karena tidak memerlukan interaksi pengguna. Kerentanan ini disebut Eskalasi Hak Istimewa dan memengaruhi Microsoft Outlook Desktop versi 5.0 hingga 6.0. Kerentanan ini dieksploitasi oleh kelompok APT28 untuk menargetkan sektor-sektor seperti Pemerintah, Militer, Energi, dan Transportasi di seluruh Eropa.

- Server Papercut dipengaruhi oleh kerentanan yang disebut Bypass Authentication, CVE-2023-27355. Serangan ransomware Bl00dy, Clop dan Lockbit memanfaatkan kerentanan ini untuk menyerang berbagai negara dan sektor untuk mencuri data perusahaan.

- Mirai Botnet dan variannya memanfaatkan kerentanan CVE CVE-2023-28771 untuk Zyxel dan CVE-2023-1389 untuk TP-Link. Bug injeksi perintah OS hadir di kedua CVE tersebut.

- Ransomware Clop memanfaatkan kerentanan injeksi perintah OS CVE-2023 0669. Kerentanan zero-day ini telah digunakan untuk mencuri informasi dari perusahaan-perusahaan di seluruh dunia.

- Sejak tahun 2022 dan setidaknya selama 7 bulan, kerentanan injeksi kendali jarak jauh zero-day (CVE-2023-2868) telah digunakan untuk mengeksploitasi peralatan Barracuda Email Security Gateway. Kerentanan ini ditemukan pada 19 Mei 2023. Malware khusus telah disebarkan pada perangkat Barracuda ESG dengan tujuan akhir untuk mencuri data.

- Kelompok ransomware Magniber mengeksploitasi kerentanan Bypass Keamanan, CVE-203-24880 di Microsoft Windows.

- Kelompok Geng Ransomware Nokoyama mengeksploitasi kerentanan eskalasi hak istimewa driver CVE-203-28252 di Microsoft Windows.

- Kelompok aktor ancaman Rusia bernama FIN7 mengeksploitasi CVE-2023-25732, sebuah kerentanan dalam Perangkat Lunak Pencadangan Veeam.

- UNC4857, Lace Tempest, dan kelompok pelaku ancaman lainnya mengeksploitasi kelemahan Injeksi SQL yang kritis, CVE-2023-34362 di MOVEit Transfer. Ini adalah program transfer file aman yang terkelola. Pelaku ancaman telah mengunggah cangkang web yang dapat mengeksfiltrasi data.

Anda dapat menjadikan daftar prioritisasi diatas sebagai referensi terutama apabila ada produk yang anda, organisasi atau perusahaan anda gunakan.