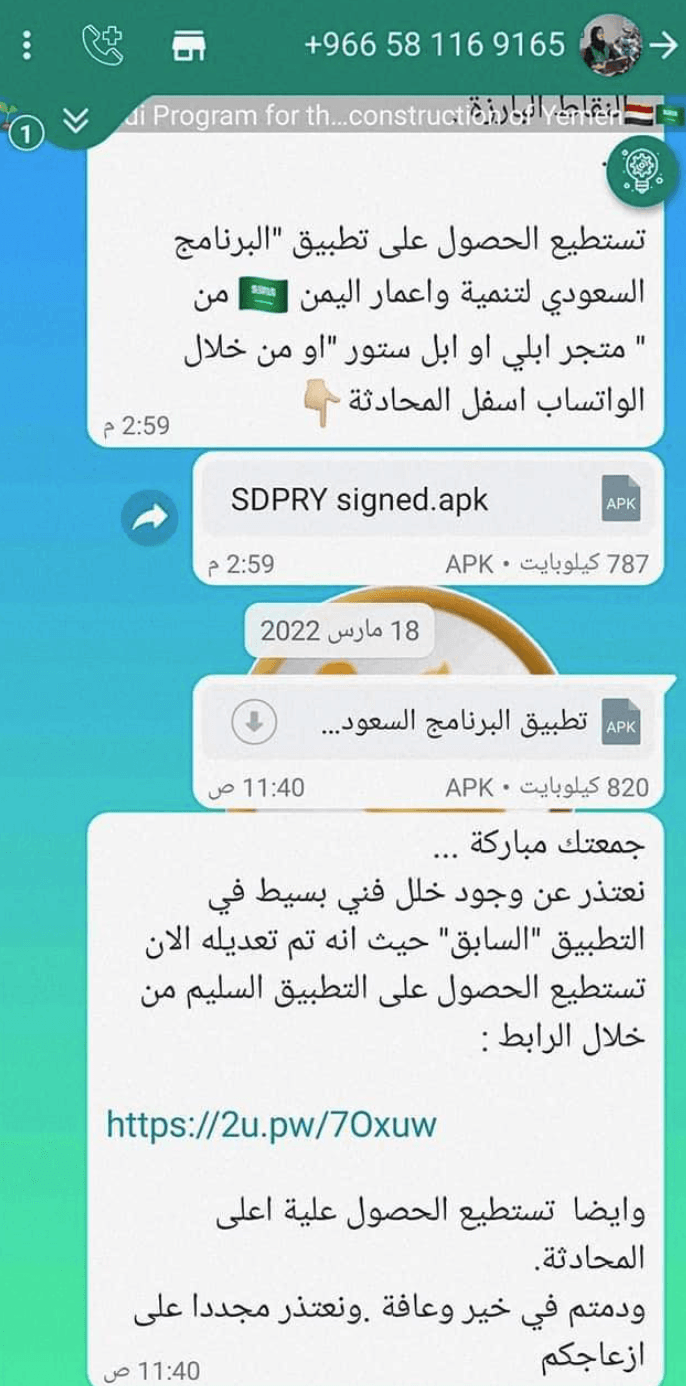

Dikutip dari situs berita TheHackerNews (THN), dalam sebuah laporan yang dirilis pada hari Selasa, perusahaan keamanan siber Recorded Future menyatakan bahwa OilAlpha meluncurkan serangan rekayasa sosial dengan menggunakan aplikasi chatting terenkripsi seperti WhatsApp.

Mereka juga menggunakan pemendek tautan URL. Menurut penilaian viktimologi, sebagian besar entitas yang menjadi sasaran adalah penutur bahasa Arab yang menggunakan ponsel Android.

OilAlpha, nama baru yang diberikan oleh Recorded Future untuk dua klaster yang tumpang tindih dan sebelumnya dipantau oleh perusahaan sebagai TAG 41 dan TAG 62 mulai April 2022. TAG-XX adalah singkatan dari Threat Activity Group, dan merupakan nama sementara.

Diyakini bahwa musuh bekerja untuk kepentingan Houthi karena infrastruktur yang digunakan untuk melancarkan serangan hampir secara eksklusif terkait dengan Perusahaan Telekomunikasi Publik (PTC), perusahaan BUMN milik negara Yaman di bawah kendali Houthi.

Penggunaan sumber daya PTC secara terus-menerus tidak menutup kemungkinan bahwa pihak ketiga yang tidak dikenal dapat membahayakan aset tersebut. Recorded Future mencatat, bagaimanapun, bahwa mereka tidak memiliki bukti untuk mendukung alasan ini.

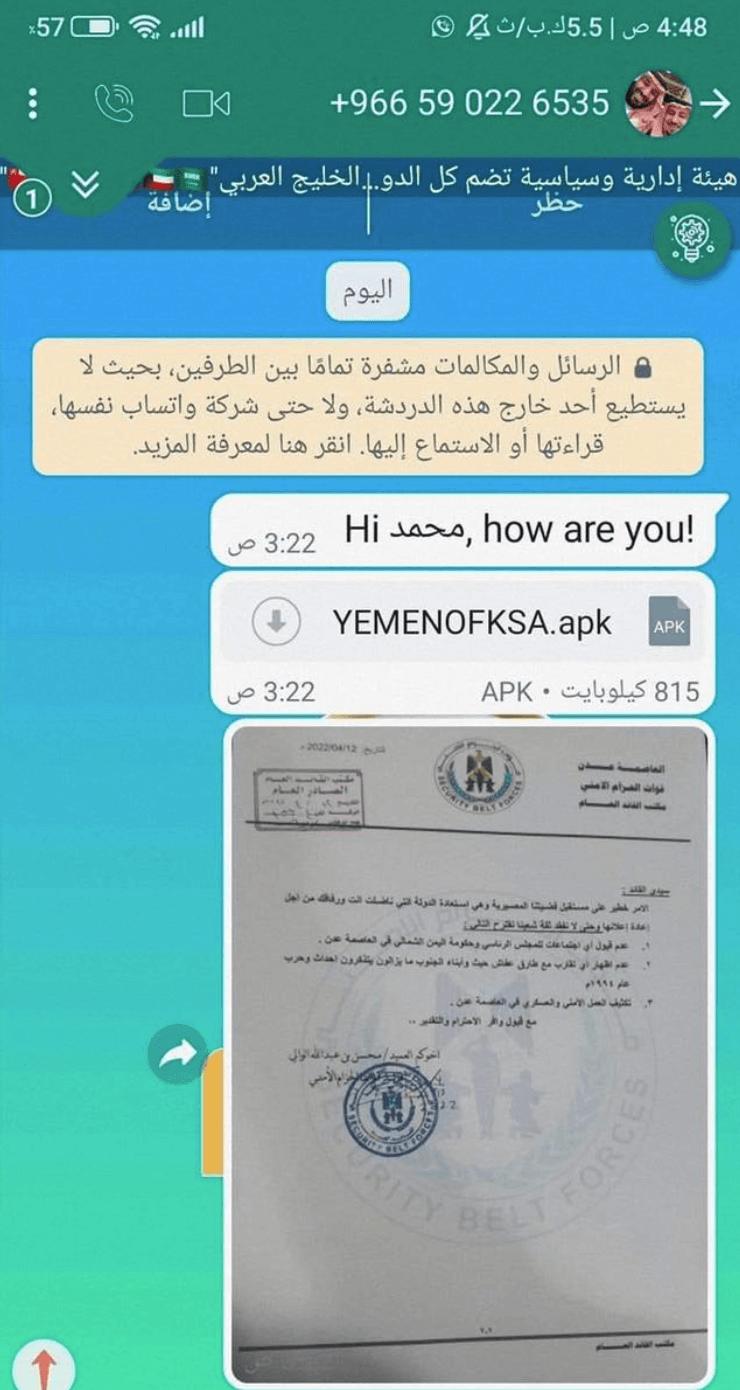

Sebuah aplikasi Android yang berbahaya kemungkinan digunakan untuk memata-matai para delegasi yang terlibat dalam Negosiasi yang dipimpin oleh Pemerintah Arab Saudi. Aplikasi ini menyamar sebagai entitas yang terkait dengan otoritas Arab Saudi dan sebuah organisasi yang bekerja di Uni Emirat Arab.

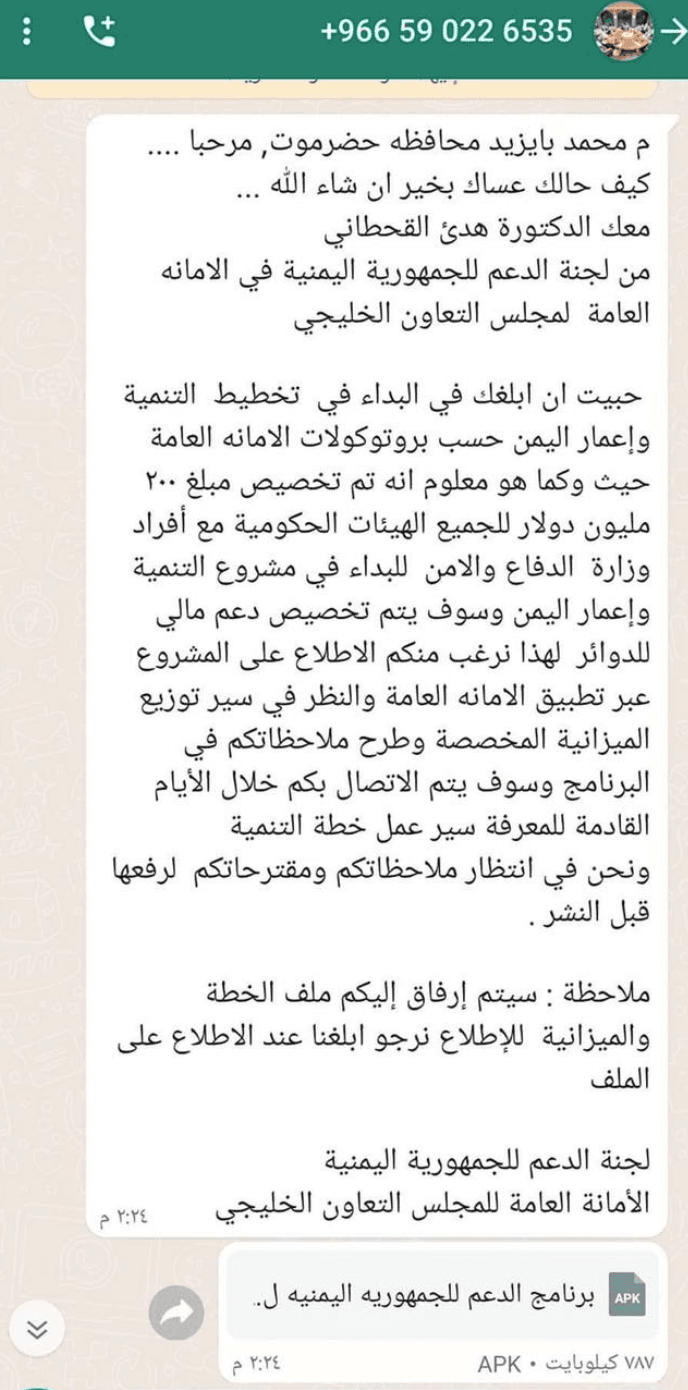

Rantai serangan dimulai dengan target potensial, seperti jurnalis, politisi, tokoh media, dll., menerima file APK dari WhatsApp menggunakan nomor telepon Arab Saudi, sambil menyamar sebagai aplikasi milik UNICEF atau organisasi bantuan lainnya.

Aplikasi-aplikasi ini bertindak sebagai saluran untuk trojan akses jarak jauh bernama SpyNote, (alias SpyMax), yang hadir dengan serangkaian fitur yang memungkinkannya mengumpulkan data sensitif dari perangkat yang terinfeksi.

Recorded Future menyatakan bahwa target OilAlpha pada perangkat berbasis Android tidaklah mengejutkan, mengingat tingkat kejenuhan Android di Jazirah Arab.

Dikatakan juga bahwa perusahaan tersebut mengamati sampel Bladabindi (alias njRAT) berkomunikasi dengan server C2 yang berafiliasi dengan grup tersebut. Hal ini mengindikasikan bahwa ia menggunakan malware desktop untuk menjalankan aktivitasnya.

Mereka berteori bahwa "serangan OilAlpha diluncurkan atas arahan pihak yang mensponsori, Houthi Yaman." OilAlpha mungkin berafiliasi langsung dengan organisasi yang mensponsorinya atau dapat beroperasi sebagai pihak yang mengontrak.

OilAlpha adalah pro-Houthi tetapi tidak ada cukup bukti untuk menunjukkan bahwa agen Yaman bertanggung jawab atas aktivitas ancaman tersebut. Kegiatan ancaman ini mungkin dipimpin oleh aktor ancaman eksternal seperti Hizbullah di Irak atau Lebanon, atau agen-agen Iran yang mendukung IRGC.