Tujuan dari praktek ini adalah sebagai pengenalan fitur OSINT serta penggunaannya yang bisa dilakukan semua orang tanpa perlu skill khusus. Aktivitas ini adalah salah satu bagian dari kegiatan forensik, mencari pelaku dari suatu tindakan. Jadi ibaratnya kita jadi Sherlock Holmes, menelusuri jejak dari barang bukti yang ditinggalkan pelaku kejahatan.

Alamat IP

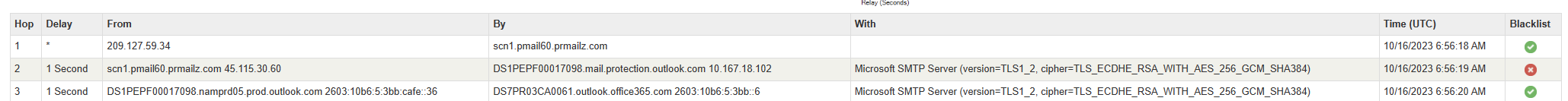

Dengan web-based OSINT, kita bisa menelusuri alamat IP untuk mengetahui lokasi dari pengguna IP tersebut. Mari kita mengambil contoh dari email spam yang saya terima baru-baru ini. Di setiap aplikasi email (termasuk webmail), kita bisa melihat detail dari sebuah email, yaitu email header. Pembaca bisa googling bagaimana melihat email header di aplikasi yang pembaca gunakan. Untuk mempermudah pembacaan dari email headers, kita bisa menggunakan OSINT pertama, MXToolbox. Pembaca cukup copas email headers di menu "Analyze Headers" lalu akan dijabarkan hasil analisa dari email headers tersebut.

Menurut informasi, email spam itu dikirim oleh alamat IP 209.127.59.34 menggunakan prmailz.com email server dengan alamat IP 45.115.30.60. Bisa dilihat email server itu masuk dalam blacklist, yang berarti sering digunakan untuk aktivitas spam.

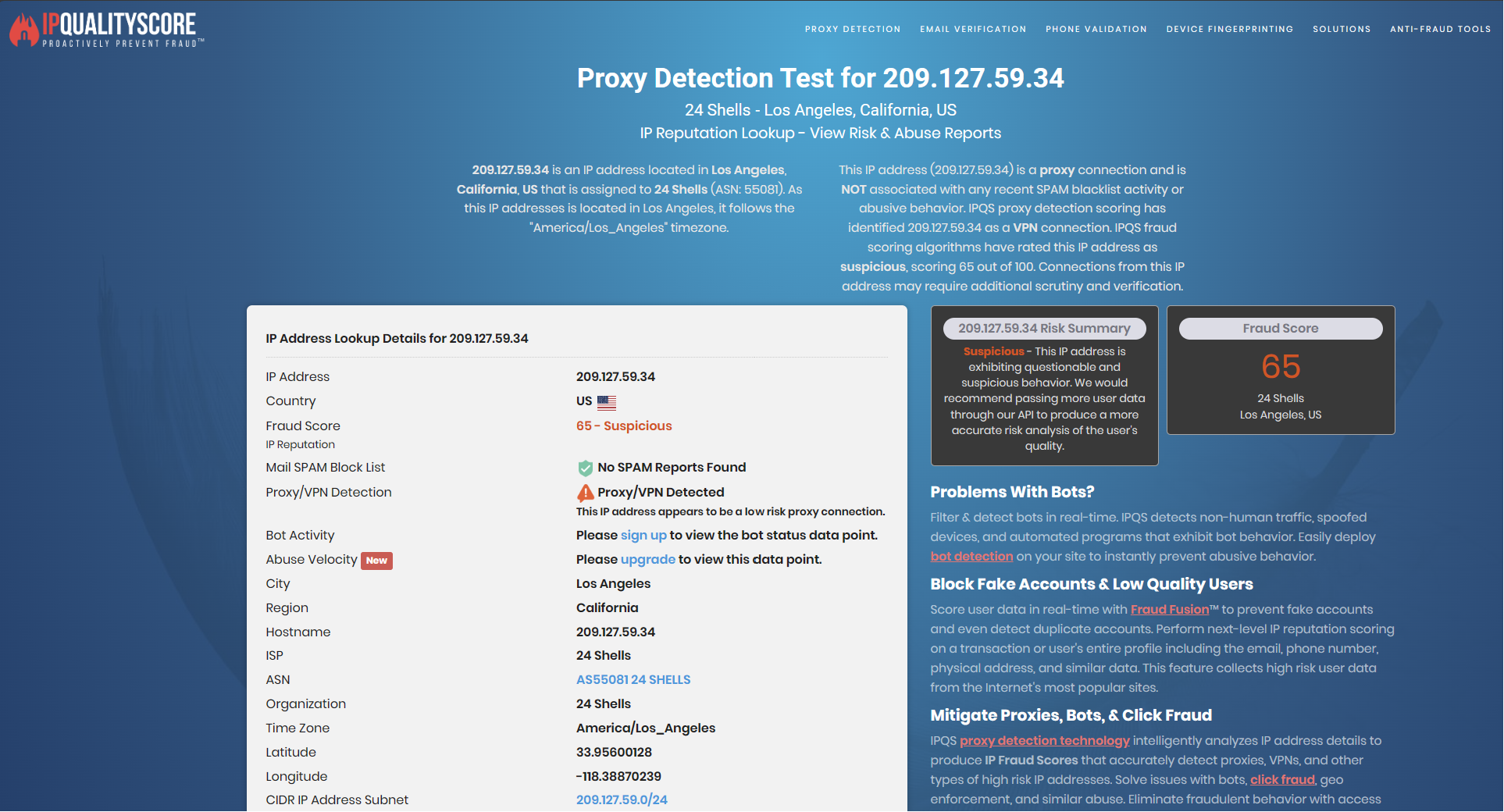

Langkah selanjutnya kita ingin mengecek detail alamat IP dari pengirim. Kali ini kita menggunakan IPqualityscore.com.

Dari hasil pengecekan, alamat IP terdaftar milik ISP 24 Shells yang berlokasi di Los Angeles, USA. Tapi lokasi ini belum tentu lokasi si pengirim spam sebenarnya karena dari hasil pengecekan, alamat IP itu adalah IP dari koneksi VPN, yang berarti lokasi si pengirim bisa jadi berbeda.

Memang dari fitur gratisan ini informasi yang ditampilkan sangat terbatas, tapi ini bisa menjadi dasar dari pengecekan awal apabila kita meragukan sebuah email yang kita terima.

Foto

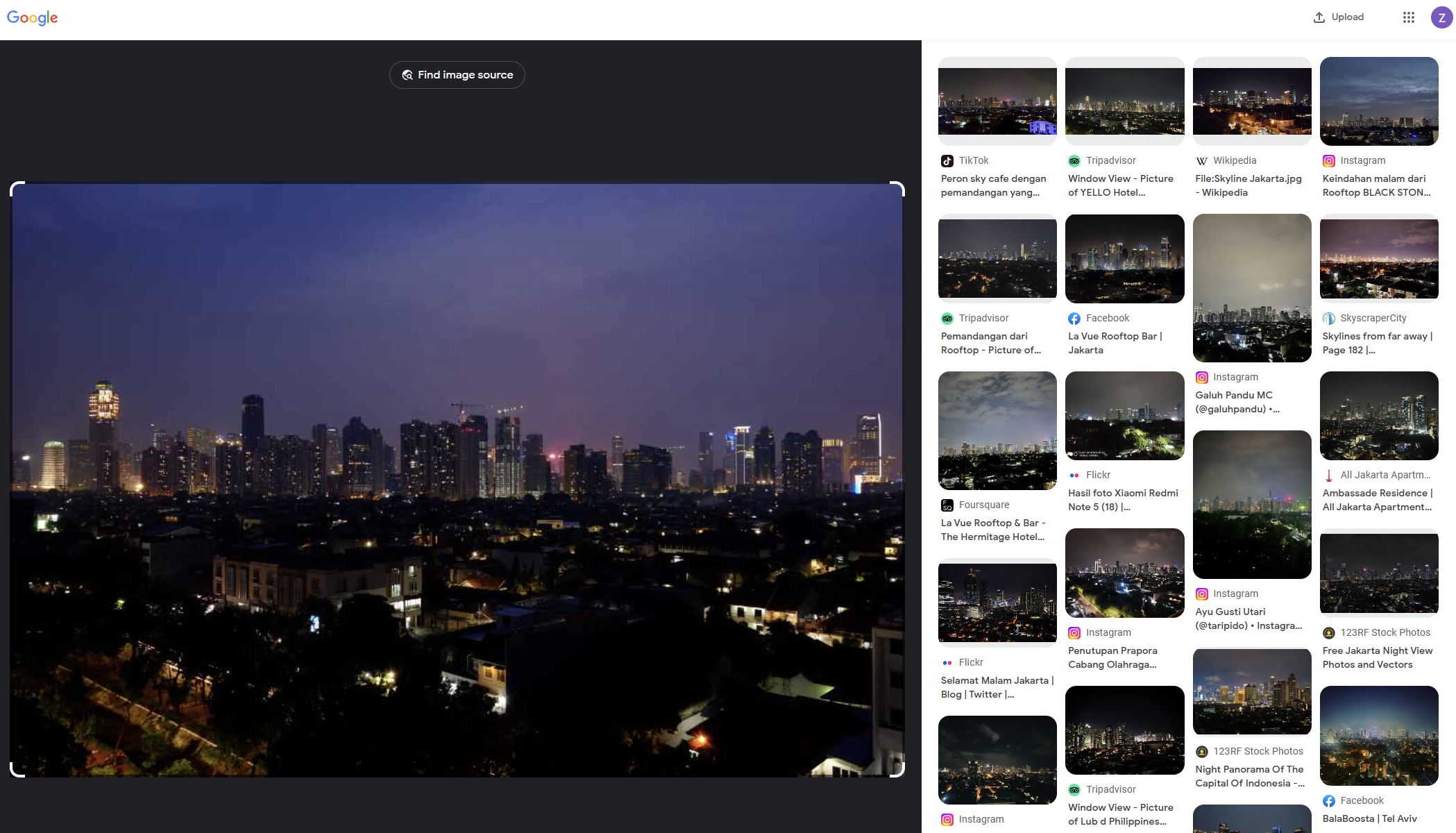

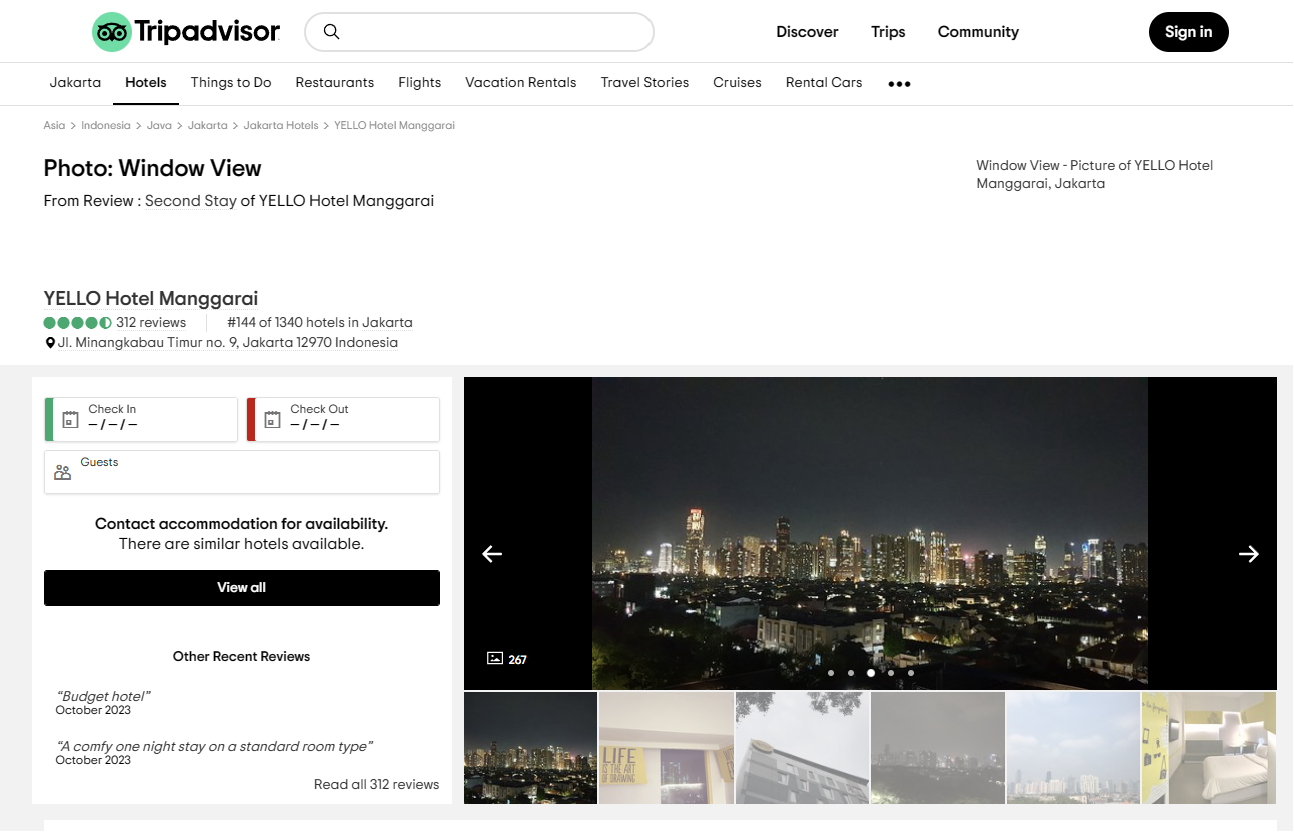

Disini saya coba mengakomodir kekepoan pembaca pada sebuah foto. Tanpa kita sadari, sebuah foto bisa meninggalkan jejak digital walaupun kita tidak pernah memberikan penjelasan detail. Sebagai contoh, misalnya pembaca melihat foto yang dibagikan teman atau (mungkin?) gebetan di medsos tanpa ada penjelasan lokasi. Lalu pembaca kepo ingin tahu lokasinya dimana, nah cukup menggunakan fitur OSINT dari Google Image.

Pembaca cukup screenshot/simpan foto dari postingan medsos tersebut lalu membuka halaman Google Image dan melakukan pencarian gambar dengan mengupload foto dari medsos tersebut. Google akan mencari foto yang tersedia di internet yang mirip dengan foto yang diupload.

Melihat dari hasil pencarian, kita cukup membuka satu persatu untuk menyocokkan foto. Dari pencarian ini, kita menemukan foto yang sangat mirip dengan foto yang kita upload. Lokasi dari foto tersebut adalah Yellow Hotel Manggarai dengan alamat lengkap tercantum.

Ini barulah level dasar dari pencarian informasi dari sebuah jejak yang ditinggalkan. Ada banyak tool dari OSINT yang bisa mengecek alamat IP atau foto tersedia di internet. Pembaca cukup mencoba beberapa untuk membandingkan dan mendapatkan hasil yang terbaik.

Di postingan selanjutnya akan kami tampilkan keseruan pencarian informasi dengan level yang lebih sulit lagi. Pastinya akan membuat jiwa detektif pembaca bergejolak. Stay tune!!