Di zaman yang serba cloud computing ini, banyak dari kita yang menggunakan fasilitas server dan juga storage secara virtual di dunia maya. Bahkan di dunia yang serba otomatis ini, skrip dijalankan untuk mengerjakan beberapa aktifitas virtual sekaligus begitu ada perintah, baik itu secara terjadwal ataupun tidak. Tanpa kita sadari kita mencatatkan data-data lokasi virtual server serta storage pada skrip otomatisasi yang kita buat.

Tapi bagaimana kalau lokasi server dan storage kita berubah?

Mungkin pembaca bisa membayangkan melalui skenario seperti ini. Perusahaan A menyewa server virtual melalui AWS untuk keperluan operasional. Biasanya AWS memberikan fitur-fitur yang bisa dipakai untuk kemudahan pengguna dan juga kumpulan alamat IP yang dialokasikan pada server virtual serta fitur-fitur yang dipakai oleh perusahaan A. Lalu perusahaan A mengkonfigurasikan server dan fitur-fitur seperti file backup, microsite dan form pendaftaran agar diarahkan ke server virtual. Setelah berjalan beberapa tahun, perusahaan A memutuskan untuk menyewa server virtual dari provider lain. Tentunya, karena pindah provider, alamat IP yang dialokasikan akan berubah. Otomatis, tugas perusahaan A adalah memastikan semua konfigurasi dari fitur dan aplikasi, yang tadinya menunjuk ke alamat IP milik AWS, telah berubah ke alamat IP yang baru.

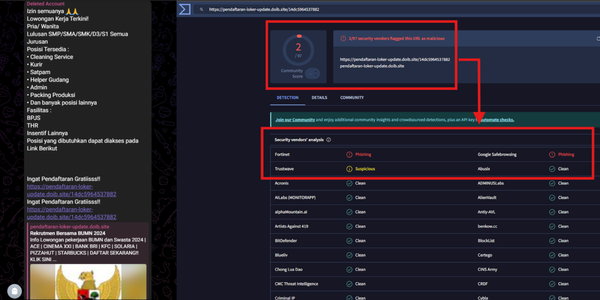

Masalah muncul apabila perusahaan A tidak memiliki catatan yang lengkap mengenai konfigurasi sistem,aplikasi ataupun fitur yang berkomunikasi dengan server virtual lama. Akibatnya, ada kemungkinan ada konfigurasi yang lupa dirubah hingga komunikasi ke alamat IP lama masih terjadi. Kelengahan ini yang bisa dimanfaatkan oleh penjahat siber.

Begitu perusahaan A pindah ke provider server virtual lain, oleh AWS, alamat IP yang pernah dipakai akan dibebaskan dan dialokasikan ke klien mereka yang lain. Yang jadi pertanyaan, bagaimana kalau klien tersebut ternyata memang berniat mendapatkan alamat IP tersebut untuk mengambil data-data yang masih terkirim akibat perusahaan A lupa untuk merubah konfigurasi?

Pada tahun 2022, sebuah team riset dari universitas Pennsylvania State melakukan analisa dengan menyewa 3 juta server EC2 milik AWS di region pantai timur Amerika Serikat. AWS mengalokasikan 1,5 juta IP yang berbeda untuk keperluan riset ini, kira-kira sekitar 56% total alamat IP yang dimiliki AWS di region tersebut. Lalu mereka memantau lalu lintas komunikasi ke IP-IP tersebut. Dari data-data yang masuk, mereka mendapatkan data yang berhubungan dengan transaksi keuangan, data personal dan juga data lokasi dari GPS. Ada sekitar 5,446 domain yang masih belum merubah konfigurasi mereka hingga masih berkomunikasi ke alamat IP lama.

Mitigasi

Cloud Squatting digunakan oleh para penjahat siber dengan memanfaatkan kelengahan pemilik server dalam memperbarui data DNS. Lalu mereka menggunakan layanan cloud yang sama persis dan menggunakan dangling DNS untuk mengarahkan lalu lintas data ke mereka. Ada beberapa tips untuk mencegah terjadinya cloud squatting ini. Berikut diantaranya:

- Pencatatan Konfigurasi

Ada baiknya mencatat dengan detail penggunaan alamat IP dan DNS untuk mempermudah pencarian dan perubahan IP baru. - Menggunakan DNS pada setiap service

Gunakan nama DNS, hindari penggunaan IP address untuk merujuk ke server. - Memakai IP sendiri

Gunakan IP milik sendiri, jangan menggunakan alamat IP yang dialokasikan oleh penyedia layanan cloud.

Selain dari sisi pemilik aplikasi, upaya pencegahan juga dilakukan oleh pihak penyedia layanan cloud untuk mempermudah pengguna mengkonfigurasikan layanan cloud mereka dengan baik. Yang paling utama adalah memberikan notifikasi apabila ada kerentanan pada konfigurasi yang dibuat.